Técnicas de Seguridad Informática y Protección Contra Hackeos

Clase 20 de 26 • Curso Básico de Computadores e Informática

Resumen

Los ataques informáticos son un tema muy serio que todos debemos entender seriamente. Es obligación de cada uno, sin importar si estamos o no dentro de la industria, de entender cómo puede ser vulnerada nuestra información.

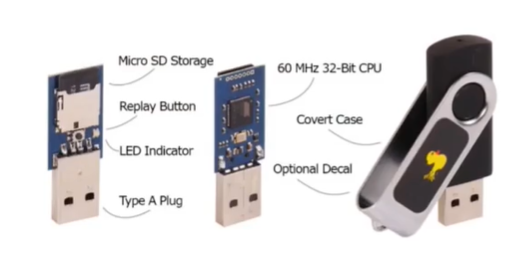

Ataques por medio de USB

Los USB maliciosos son aquellos que al conectarlos en tu computador copian toda tu información personal (contraseñas, tarjetas de crédito, credenciales de tu empresa) provocando delitos de fraude.

Por eso, por ningún motivo, conectes una USB desconocida a tu computador. Estos ataques pueden tan imperceptibles, pero que roban mucha información.

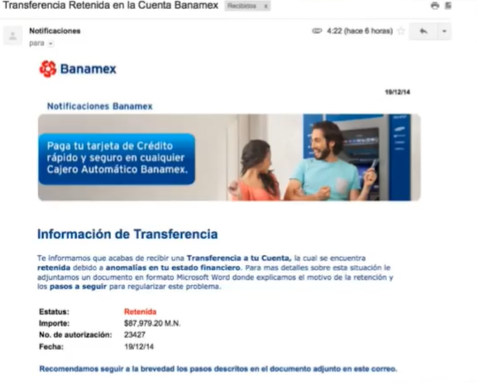

Phishing

“Phishing” es el término usado para la suplantación de identidad en internet con el objetivo de realizar estafas y obtener información delicada del usuario. Mediante un correo electrónico, se solicita información confidencial como cuentas, contraseñas, salarios, datos, entre otros.

Ninguna empresa, banco o servicio te va a pedir tus datos por email o por llamada, si lo hace, seguramente es una estafa y deberías evitarlas consultando en los canales oficiales de información al usuario.

Protocolos web inseguros

A un lado de la dirección web, observarás un candado, esto significa que la página tiene protocolos HTTPS. Los protocolos HTTPS son un estándar para que la información que envía y recibe una página web sea segura.

Sin embargo, antes se manejaba con protocolos HTTP que no siguen un estándar para mantener la información segura. Evita las páginas con protocolos HTTP porque al enviar datos, estos pueden ser interceptados por terceros y robarte la información.

Desvío de señales

El desvío de señales consiste en interceptar tu información mediante un dispositivo que se conecta a tu computador, un router wifi de acceso gratis o mediante protocolos web inseguros (como HTTP).

Ten cuidado al conectarte a servicios de internet que no conozcas. Estos pueden tener acceso a tu información confidencial o mandar un virus a tu computador o celular.

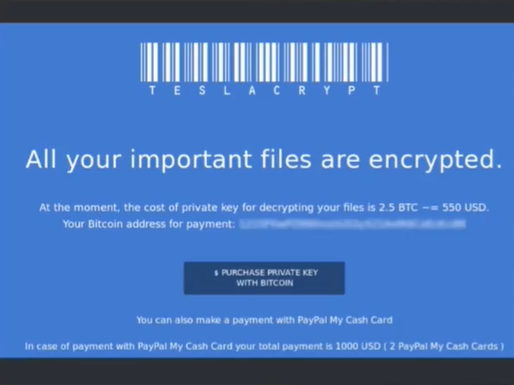

Ransonware

Los ransonware son virus que cuando se activan encriptan toda la información de tu computador, pidiendo dinero para recuperar o no la información. Por esto es recomendable tener tu información importante en la nube o en algún almacenamiento externo.

Esto ha llegado a tal punto de encriptar la información de aparatos domésticos que funcionan con software. Por ejemplo, los termostatos que son encriptados no funcionan en épocas de clima muy caliente o muy frío, obligándote a decidir entre pagar para que vuelvan a funcionar los aparatos o aguantar altas o bajas temperaturas.

Routers hackeados

Ten cuidado a quién entregas la contraseña de tu internet. Al poseer esta clave, pueden ingresar en el software del router y cambiar todo su sistema operativo, robándote toda la información que recibes y envías por internet.

Preguntas secretas

Las preguntas secretas son una forma de accesos a tus cuentas, por ejemplo: ¿cuál es el nombre de tu perro?

Estas preguntas secretas son una forma de seguridad muy pobremente desarrollada, los estafadores se encargan de buscar la información necesaria para responder estas preguntas.

Se recomienda no usar información real en estas preguntas o que solo tú conozcas y no haya rastro de ese dato.

Passwords y passphrase

Se suele pensar que entre más números y símbolos tenga la contraseña es más segura, pero no, las contraseñas más seguras son aquellas con mayor cantidad de caracteres.

El password es tu contraseña con una palabra. Sin embargo, el passphrase es tu contraseña con una frase, basada en algo inventado que solamente tú sabes. Por ejemplo, “estoy-estudiando-el-curso-de-ponys-maravillosos”.

No descuides tu correo

Puede que algún punto de tu vida hayas dejado tu correo abierto en alguna computadora, este es un gran error. Por ningún motivo descuides tu correo. Tu correo es lugar donde se encuentra información personal muy importante. Si alguien logra tener acceso a tu correo, puede acceder a tus cuentas vinculadas a ese correo, crear tarjetas de crédito falsas y suplantar tu identidad.

Contribución creada por: Andrés Guano.