Optimizar la seguridad y eficiencia en una API requiere comprender cómo automatizar la asociación del contenido creado con el usuario autenticado usando el JSON Web Token (JWT). En este resumen, te mostramos cómo evitar solicitar el user ID manualmente al crear posts y aprovechar la lógica del backend para mantener la integridad, protegiendo tus recursos de forma automatizada y sencilla.

¿Por qué prescindir del user ID en el DTO al crear un post?

Eliminar el envío manual del user ID en el DTO (Data Transfer Object) al crear un artículo es una práctica robusta. El JWT ya contiene el identificador del usuario. Así:

- El backend identifica el usuario desde el token automáticamente.

- Evita intentos de suplantar identidades y mejora la seguridad.

- Simplifica la lógica interna, pues cada sesión controla sólo los posts del usuario activo.

No tiene sentido permitir que cualquier usuario envíe posts a nombre de otros. Salvo que existan roles administrativos, cada quien publica desde su sesión.

¿Cómo extraer el user ID desde el token en el backend?

El JWT se firma con el ID del usuario en la propiedad sub. Cuando llega una petición protegida:

- El backend verifica el JWT y extrae el user ID.

- El control sobre el usuario activo se garantiza en toda la sesión.

- No se solicita explícitamente el user ID en el body del request.

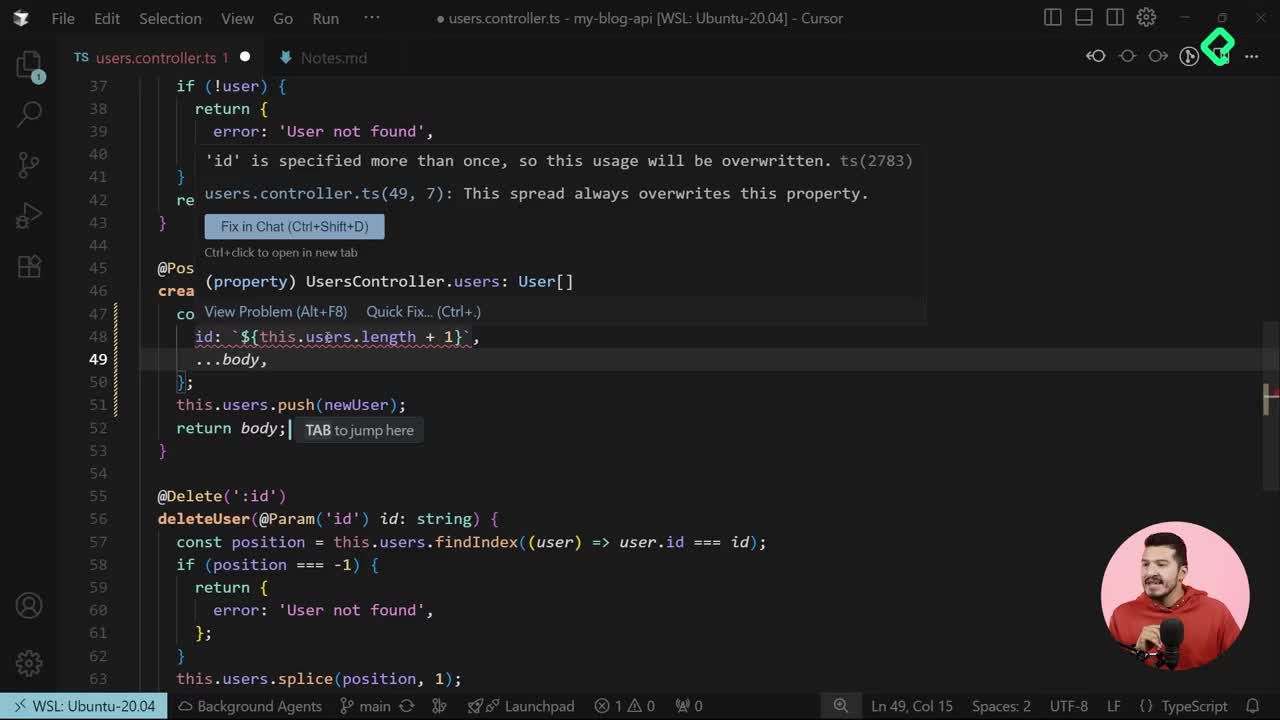

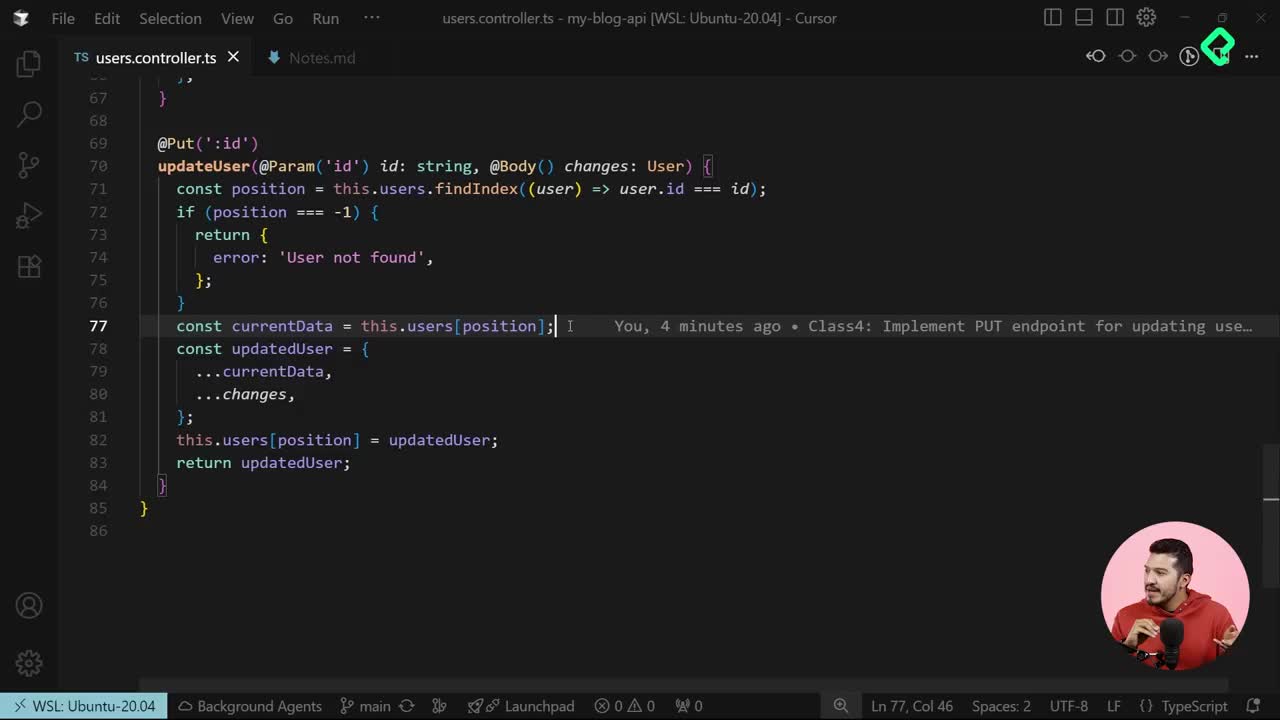

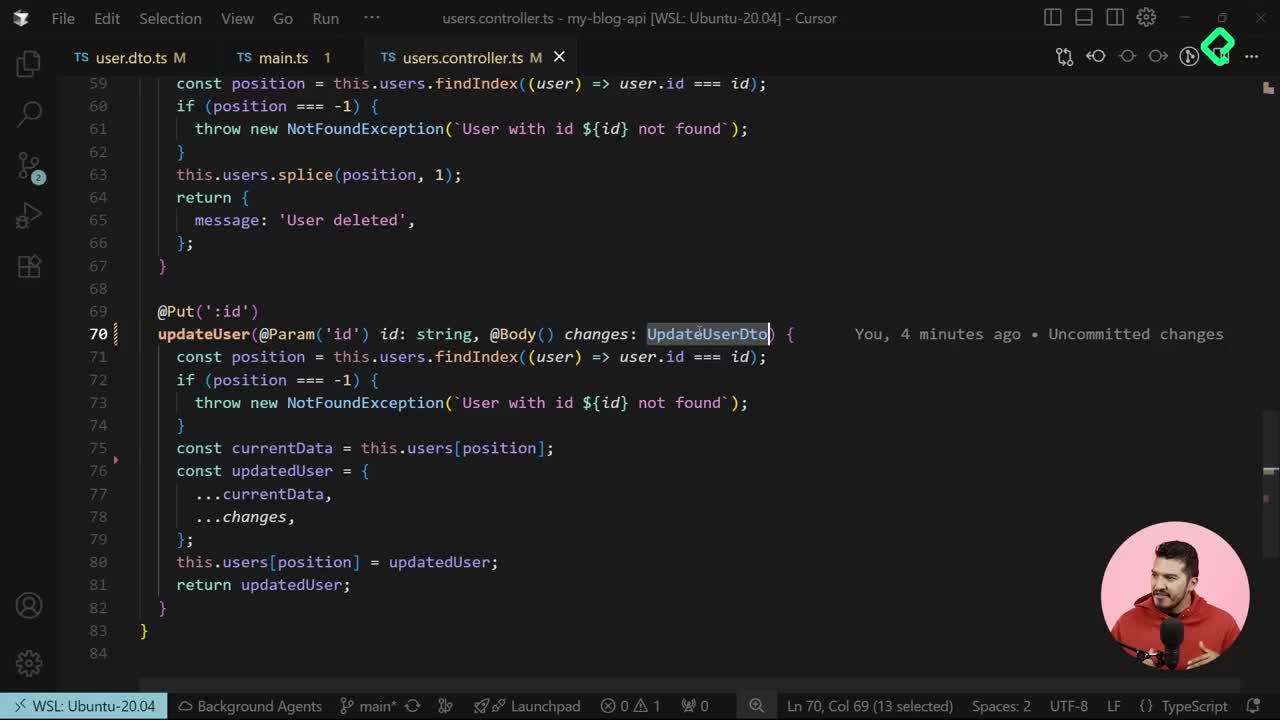

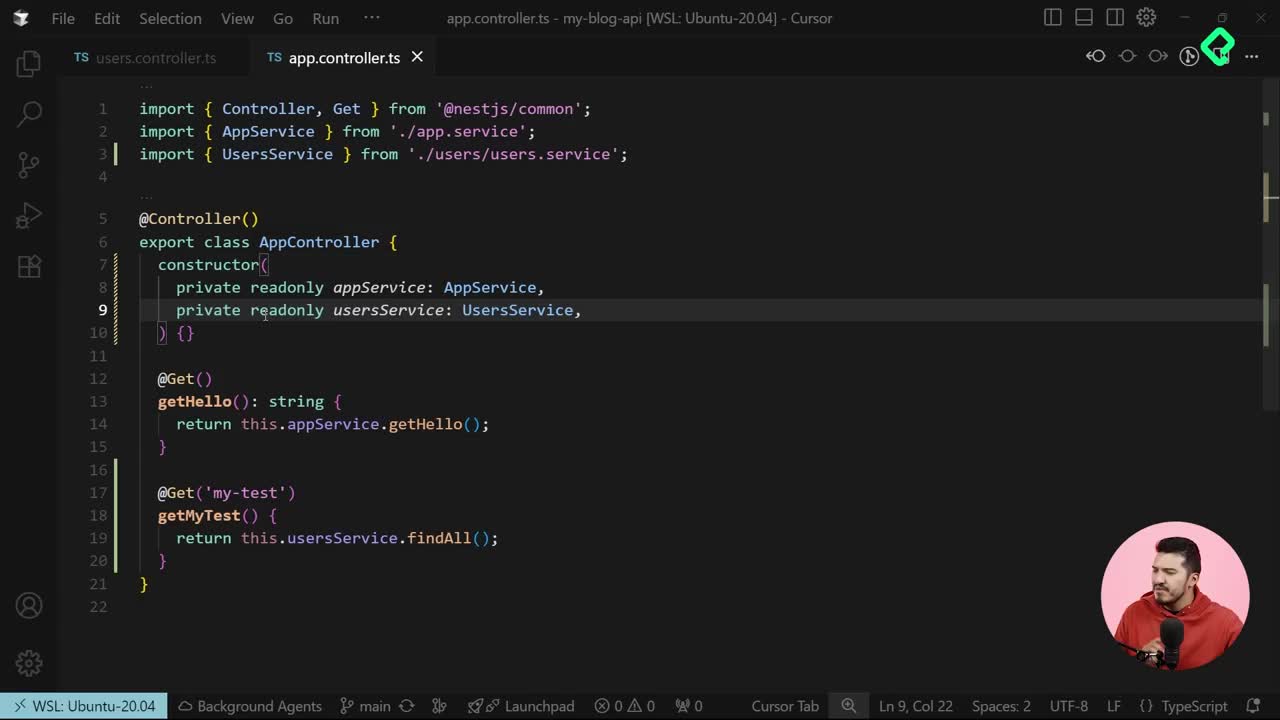

Esto se logra desde el controlador del endpoint, integrando el request en los parámetros del método correspondiente, y asegurando el uso correcto del AuthGrant y del método validate para extraer el payload.

¿Qué ventajas tiene tipar el payload y mantener consistencia en el token?

Crear un modelo para el payload del JWT, por ejemplo, con una carpeta models y un archivo dedicado, permite:

- Mantener el tipo de datos del payload en toda la app.

- Facilitar la gestión de futuras propiedades, como email o roles.

- Reutilizar el mismo shape del payload en la firma y lectura del token.

Así, el user.sub siempre representará el ID del usuario y se manejará de forma coherente.

¿Cómo se automatiza la asociación en la lógica de creación del post?

Al procesar la creación del post:

- El backend utiliza el user ID extraído del JWT como segundo parámetro y lo enlaza al nuevo post.

- El usuario autenticado en la sesión será siempre el propietario del post creado.

- No se requiere pedir datos adicionales para enlazar correctamente el contenido.

Un ejemplo práctico: si el usuario cinco se autentica y usa su token, los nuevos artículos siempre se asignarán a su ID, evitando errores y mejorando la experiencia.

¿Te gustaría intercambiar experiencias o compartir cómo gestionas la seguridad de usuarios en tus APIs? ¡Tu participación motiva a otros a seguir aprendiendo y mejorando sus proyectos!