Implementar protección de rutas usando JWT es una tarea fundamental en aplicaciones modernas de backend. Aprenderás a utilizar JWT para validar usuarios y gestionar recursos privados, haciendo tu API más segura y robusta. Esta guía está basada en experiencias prácticas con NestJS, incluyendo detalles relevantes sobre guards, headers y flujo de autenticación.

¿Cómo funciona la autenticación de endpoints usando JWT?

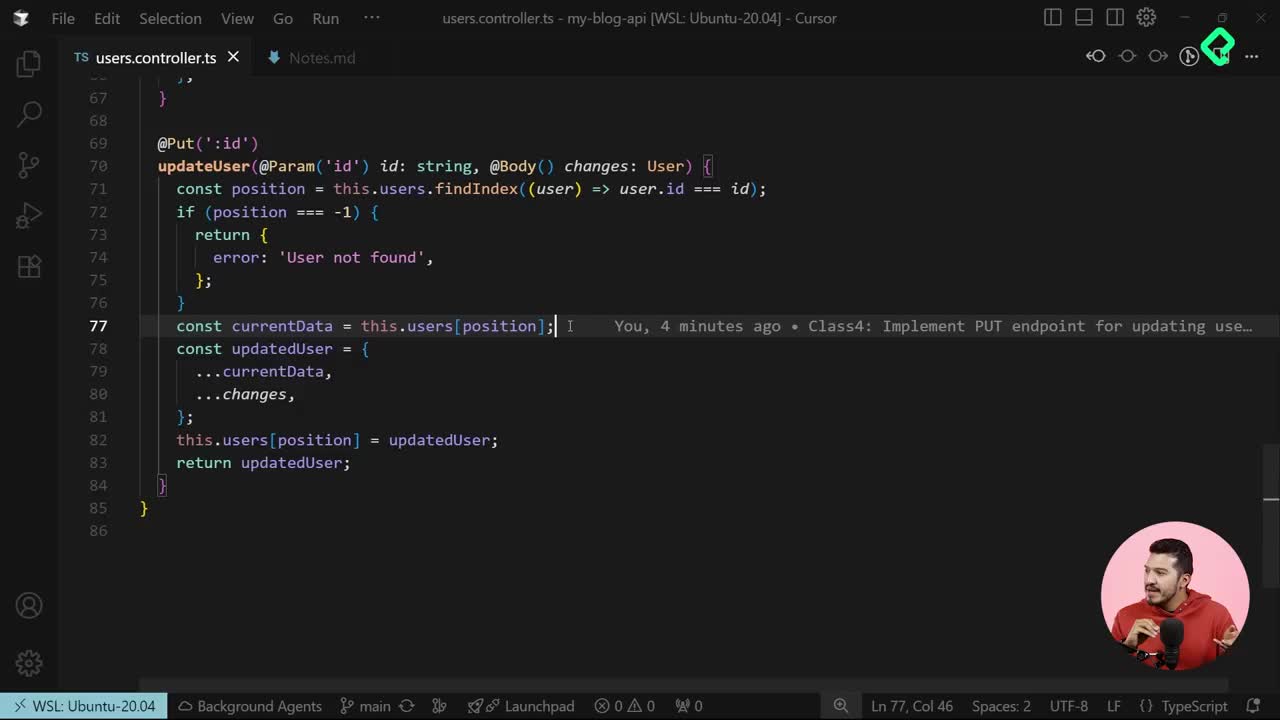

La configuración base ya incluye un endpoint para el login con validaciones de usuario y generación de un access token. Sin embargo, el siguiente paso esencial es proteger rutas usando ese access token como medio de autenticación para acceder a recursos sensibles.

Cuando el usuario inicia sesión, se le otorga un token que debe enviarse en cada solicitud protegida. Así, solo con este token el servidor autoriza operaciones como crear posts u obtener entidades privadas.

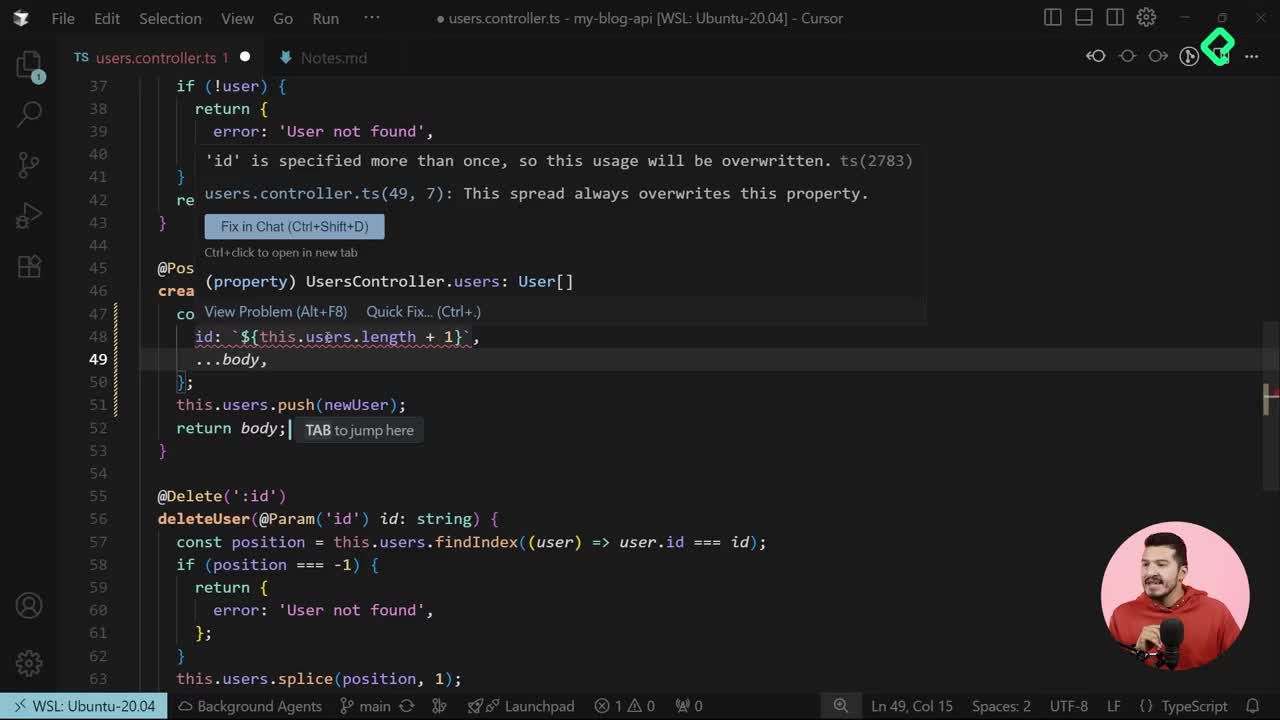

¿Cómo se implementa la protección con guards y JWT strategy?

- Guards (guardianes) permiten restringir el acceso a rutas de la API.

- Para rutas protegidas, se utiliza el JWT guard en vez del guard predeterminado local.

- Se configura una strategy específica para JWT donde:

- Se extrae el token desde el header

Authorization usando el método bearer.

- El servidor requiere un secreto configurable vía variables de ambiente para validar la firma del token.

- Para mayor seguridad, si falta la variable de ambiente del secreto, se lanza un error notificando que no es posible validar la autenticidad del access token.

Fragmento destacado: Dentro del método validate, se recupera la información contenida en el token. Lo habitual es almacenar el identificador de usuario en el campo sub del payload JWT, permitiendo así identificar al usuario autenticado fácilmente.

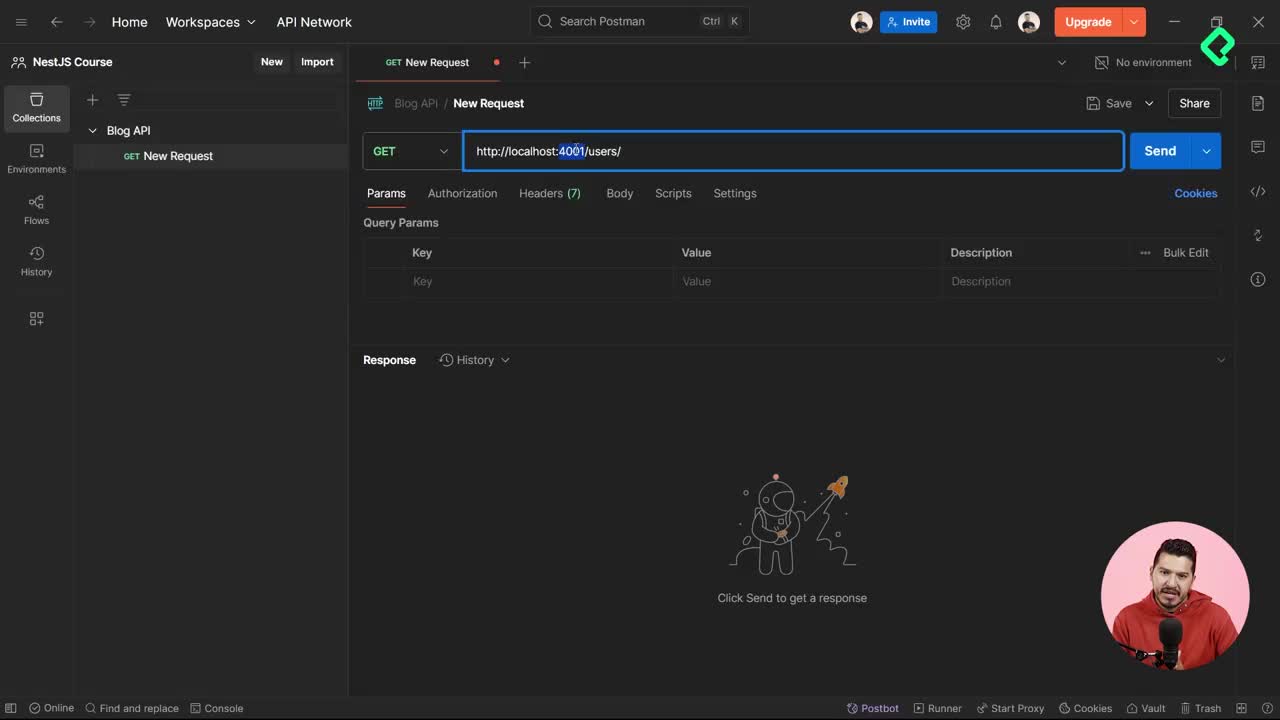

¿Cómo se envía el JWT access token desde cliente a servidor?

El token debe enviarse en los headers de la petición HTTP. La estructura correcta es:

- El header debe llamarse

Authorization.

- El valor debe ser

Bearer , asegurando un solo espacio tras la palabra Bearer.

Esta estructura es estándar y necesaria tanto en herramientas como Postman, como en aplicaciones web o móviles.

Ejemplo de uso en diferentes contextos:

- En Postman, simplemente selecciona Bearer Token y pega el token generado en el momento del login.

- En cURL, PHP, Python, Dart (Flutter), y otros lenguajes, sigue el mismo patrón: enviar el token como parte del header Authorization.

¿Qué ocurre sin el authorization token o con un token inválido?

Si el access token no se envía o su firma es incorrecta, el servidor responde indicando falta de autorización. De este modo, solo usuarios autenticados pueden realizar acciones sensibles.

Aplicaciones frontend deben almacenar el access token de forma segura, por ejemplo:

- En cookies, session storage o local storage para aplicaciones web.

- En memoria persistente o almacenamiento seguro para aplicaciones móviles.

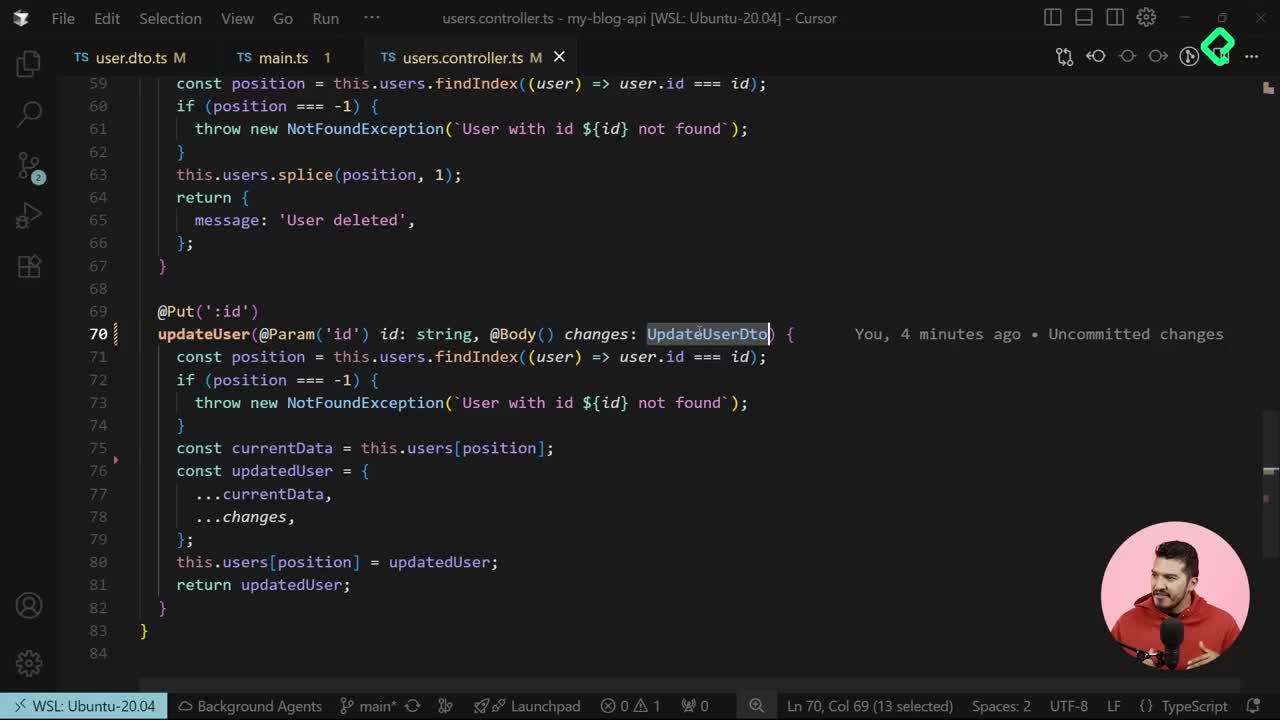

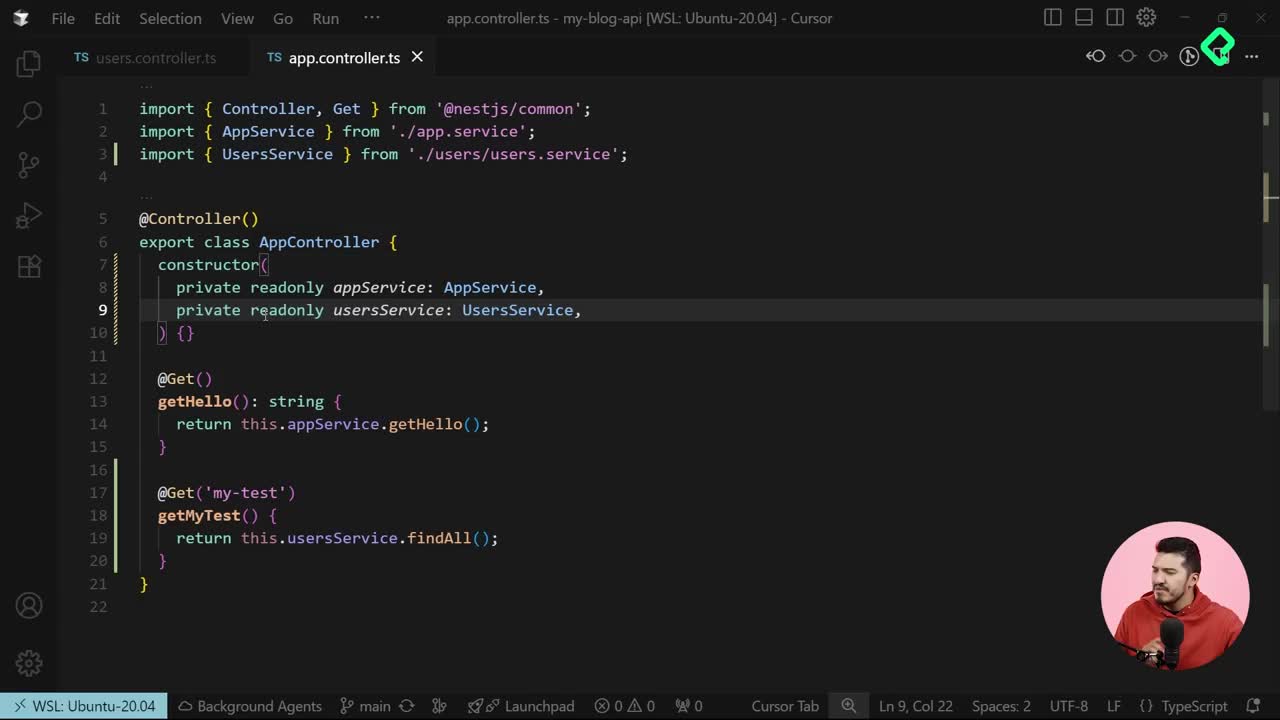

¿Cómo decidir qué endpoints proteger con JWT guard?

- Puedes aplicar la protección a endpoints específicos, como creación, modificación o eliminación de posts.

- Si necesitas proteger varios endpoints de un mismo recurso, puedes aplicar el JWT guard a nivel de controller.

- Endpoints públicos, como obtener todos los artículos o uno solo, pueden mantenerse sin autenticación según la lógica del negocio.

Cada decisión dependerá de los requerimientos y políticas de seguridad de la aplicación. ¿Cómo organizas la protección de tus rutas en tus proyectos? ¡Comparte tus experiencias!