La ciberseguridad es fundamental para las empresas, ya que los ciberataques pueden dañar su reputación y operaciones. Se requieren controles para proteger los sistemas de información y datos de una organización, puesto que las amenazas cibernéticas pueden acabar con la confianza de los clientes de un negocio y poner en riesgo su estabilidad.

La aplicación de controles de seguridad está involucrada en un proceso más grande para proteger a una empresa de ataques cibernéticos. Puedes encontrar información sobre este proceso y mucho más en nuestro Curso Básico de Seguridad Informática para Empresas. A continuación te presentamos una visión general de este tema.

Proceso para garantizar la seguridad empresarial

Estos son algunos aspectos clave del proceso para garantizar la seguridad empresarial.

1. Identificación de activos de información

Antes de cualquier cosa, es vital determinar qué activos son importantes para la organización y deben ser protegidos. Algunos ejemplos de activos pueden ser:

- Datos de clientes (nombres, direcciones, números de teléfono, correos electrónicos, información financiera, etc.

- Propiedad intelectual (patentes, marcas comerciales, secretos comerciales, información confidencial de la empresa)

- Información financiera (informes de ingresos, estados financieros, información de tarjetas de crédito, etc.)

- Información de empleados (nombres, direcciones, números de seguridad social, información de nómina, etc.)

- Datos de proveedores y socios comerciales (información de contacto, acuerdos de contrato, información financiera, etc.)

- Datos de investigación y desarrollo (planos, diseños, especificaciones técnicas, etc.)

- Información operacional (planos de planta, horarios de producción, información de inventario, etc.)

2. Evaluación de riesgos

Una vez se tienen claros los activos que se quieren proteger, se debe determinar qué amenazas y vulnerabilidades existen y cómo afectarían a los activos de información. Una forma recomendada para evaluar los riesgos es hacer un listado de cada una de las posibles amenazas, algunos ejemplos pueden ser:

- Virus informático

- Robo o pérdida de datos

- Acceso no autorizado a la red o sistemas

- Intrusión o ataque externo

- Fuga de información

- Errores humanos

- Desastres naturales

- Sabotaje interno.

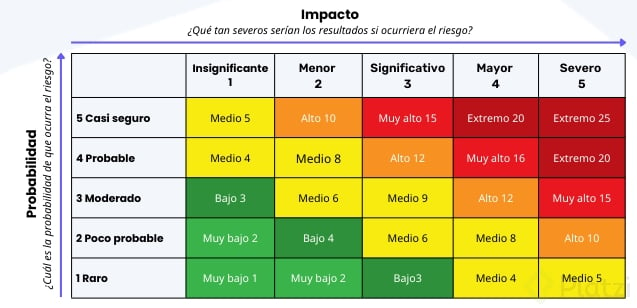

Luego, con cada uno, aplicar una matriz de riesgo como la siguiente:

De esta forma, se puede priorizar lo que pueda tener mayor impacto en las operaciones de la empresa con la probabilidad de que una situación ocurra.

3. Implementación de controles de seguridad

Luego, se debe hacer una selección de los controles apropiados para mitigar los riesgos identificados y priorizados. Algunos ejemplos de estos controles los veremos a más detalle en un momento.

4. Supervisión y mantenimiento de los controles

Una vez que se han aplicado los controles, se debe asegurar que funcionan de manera efectiva y como se esperaba.

5. Respuesta a incidentes de seguridad

Finalmente, es inevitable que en algún punto ocurra algún incidente de seguridad, sin importar la cantidad de controles o medidas que se apliquen. Por esto, se deben tener planes para minimizar los daños en caso de producirse un ataque o una violación de seguridad.

En qué consiste un control de ciberseguridad

Un control de ciberseguridad abarca una serie de medidas y estrategias diseñadas para proteger la empresa de amenazas en línea mediante la evaluación de riesgos, implementación de soluciones de seguridad y monitoreo constante.

Esto se logra a través de la identificación y evaluación de riesgos, la implementación de soluciones de seguridad, como el uso de firewalls y antivirus, y la adopción de políticas de acceso y autenticación.

Además, un control de ciberseguridad efectivo incluye monitoreo constante y actualizaciones periódicas para enfrentar nuevas amenazas y garantizar la protección de los activos digitales en todo momento.

Tipos de controles de seguridad

Existen diversos tipos de controles de seguridad que se pueden implementar para salvaguardar hardware, software, redes y datos de posibles acciones o eventos que puedan causar pérdidas o daños. A continuación, se detallan algunos ejemplos de estos controles:

1. Controles de seguridad física

Estos controles incluyen elementos como cercas perimetrales en los centros de datos, cerraduras, guardias de seguridad, tarjetas de acceso, sistemas biométricos de control de acceso, cámaras de vigilancia y sensores de intrusión.

2. Controles de seguridad digital

Estos controles comprenden elementos como nombres de usuario y contraseñas, autenticación de dos factores, software antivirus y firewalls.

3. Controles de ciberseguridad

Estos controles abarcan cualquier elemento diseñado específicamente para prevenir ataques a los datos, incluyendo la mitigación de ataques DDoS y sistemas de prevención de intrusiones.

4. Controles de seguridad en la nube

Estos controles se refieren a las medidas tomadas en colaboración con un proveedor de servicios en la nube para garantizar la protección necesaria de los datos y cargas de trabajo. Si su organización ejecuta cargas de trabajo en la nube, es necesario cumplir con los requisitos de seguridad de las políticas corporativas o comerciales y las regulaciones de la industria.

Estos, están diseñados para reducir los riesgos asociados con la manipulación, acceso, divulgación o destrucción no autorizados de los datos de una organización.

Puedes ver estos y otros más en detalle en nuestro Curso Básico de Seguridad Informática para Empresas.

Los marcos y estándares de seguridad

Las organizaciones pueden utilizar los marcos ya establecidos y reconocidos, así como otros, para crear su propio marco de seguridad y políticas de seguridad de TI. Un marco bien diseñado asegura que la organización:

- Aplica controles de seguridad para hacer cumplir las políticas de seguridad de TI

- Brinda capacitación a empleados y usuarios sobre las directrices de seguridad

- Cumple con las regulaciones y normas de la industria

- Logra una eficiencia operativa en todos los controles de seguridad

- Evalúa continuamente los riesgos y los aborda a través de controles de seguridad

Estos marcos permiten a las organizaciones administrar los controles de seguridad de manera sistemática en diferentes tipos de activos, siguiendo una metodología probada y ampliamente aceptada. Algunos de los marcos y estándares más reconocidos son:

Marco de seguridad cibernética del Instituto Nacional de Estándares y Tecnología (NIST)

El Instituto Nacional de Estándares y Tecnología (NIST) desarrolló en 2014 un marco de seguridad cibernética voluntario para brindar a las organizaciones directrices sobre cómo prevenir, detectar y responder a los ciberataques.

Se utilizan métodos y procedimientos de evaluación para determinar si los controles de seguridad de una organización se implementan de manera correcta, si funcionan adecuadamente y cumplen con los requisitos de seguridad de la organización. El marco NIST se actualiza regularmente para mantenerse al día con los avances en ciberseguridad.

Center for Internet Security (CIS)

El Center for Internet Security (CIS) ha creado una lista de medidas de seguridad prioritarias que se consideran esenciales para prevenir ciberataques. Estas acciones defensivas se denominan “controles CIS” y ofrecen un punto de partida para cualquier empresa que desee protegerse contra amenazas cibernéticas.

Los controles CIS se basan en patrones de ataque comunes identificados en informes de amenazas y son desarrollados en colaboración con profesionales de la industria y el gobierno. Esta lista se considera efectiva porque se basa en una amplia experiencia y conocimiento de las amenazas cibernéticas actuales.

ISO 27001

ISO (Organización Internacional de Normalización) es una organización que establece estándares internacionales en diferentes industrias, incluyendo la seguridad de la información. La norma ISO 27001 establece requisitos para un sistema estructurado de gestión de seguridad de la información, incluyendo la gestión de riesgos, identificación y clasificación de información, controles de seguridad, auditorías y mejora continua.

Puedes aprender sobre esta norma en nuestro Curso de Preparación para la Certificación en la Norma ISO 27001. Con esto, las organizaciones pueden mejorar su capacidad para detectar y mitigar los riesgos de ciberseguridad, garantizar la conformidad con las normativas y estándares de la industria, y establecer una cultura de seguridad de la información.

Implementación de controles

Es importante considerar múltiples capas de controles de seguridad, también conocidos como defensa en profundidad, para implementar controles de seguridad en la gestión de accesos e identidades, datos, aplicaciones, infraestructura de red o servidor, seguridad física e inteligencia de seguridad. La fortaleza de una solución de seguridad depende de la fortaleza de cada uno de sus componentes.

Algunas recomendaciones sobre cómo implementar controles de seguridad efectivos en una organización:

- Implementar medidas de seguridad físicas: Proteger los activos físicos de la organización, como el equipo, los servidores y los documentos, mediante el control de acceso físico y la supervisión.

- Implementar medidas de seguridad lógicas: Proteger los activos lógicos de la organización, como los datos, mediante la implementación de medidas de seguridad, como el control de acceso, la encriptación y la autenticación.

- Capacitar a los empleados: Los empleados deben estar capacitados sobre las políticas y procedimientos de seguridad de la organización y ser conscientes de los riesgos de seguridad.

- Mantener los controles de seguridad actualizados: Los controles de seguridad deben ser revisados y actualizados regularmente para garantizar que sigan siendo efectivos.

- Cumplir con las normativas y regulaciones: La organización debe cumplir con las normativas y regulaciones de seguridad relevantes en su industria y en su ubicación geográfica.

Evaluación de los controles de seguridad

Evaluar los controles de seguridad es esencial para proteger a una organización de amenazas cibernéticas y determinar la efectividad de los controles existentes. También ayuda a identificar vulnerabilidades y riesgos que podrían comprometer los activos de información.

Para llevar a cabo una evaluación de controles de seguridad efectiva, se recomienda seguir un enfoque sistemático, que incluya la identificación de activos críticos, amenazas y vulnerabilidades, así como la evaluación de controles existentes y la determinación de los riesgos residuales.

Nunca pares de proteger los datos de tu empresa

La ciberseguridad es crucial para las empresas, ya que los ciberataques pueden tener efectos devastadores. Para protegerse, es importante implementar controles de seguridad mediante un proceso que incluye la identificación de activos, la evaluación de riesgos, la implementación de controles, la supervisión y el mantenimiento, y la respuesta a incidentes.

Existen varios tipos de controles para proteger el hardware, software, redes y datos. Se pueden seguir marcos y estándares como referencia para aplicarlos. Los ciberdelincuentes siempre buscan nuevas amenazas a la ciberseguridad por lo que es importante estar al día con los últimos controles de ciberseguridad.

En Platzi, ofrecemos diversos cursos de ciberseguridad, incluyendo el Curso Básico de Seguridad Informática para Empresas, que cubre todos los pasos para crear un plan de seguridad completo e incluye información sobre la ciberseguridad, los mecanismos de control para las amenazas, los roles y la estructura de un equipo de ciberseguridad.

Curso de Seguridad Informática para Equipos Técnicos