Saber sobre ciberseguridad ya no es una opción. Si trabajas con un computador, tienes una empresa o, incluso, si solo usas un celular, estás en riesgo de ser víctima de un ciberataque.

Aprende aquí todo lo que necesitas para poder garantizar tu seguridad informática.

La ciberseguridad es un conjunto de prácticas, estrategias y tecnologías diseñadas para proteger nuestros sistemas informáticos, redes y datos de ataques, daños o acceso no autorizado.

El concepto de ciberseguridad abarca todas las áreas donde la información digital es transferida, almacenada y utilizada, incluyendo:

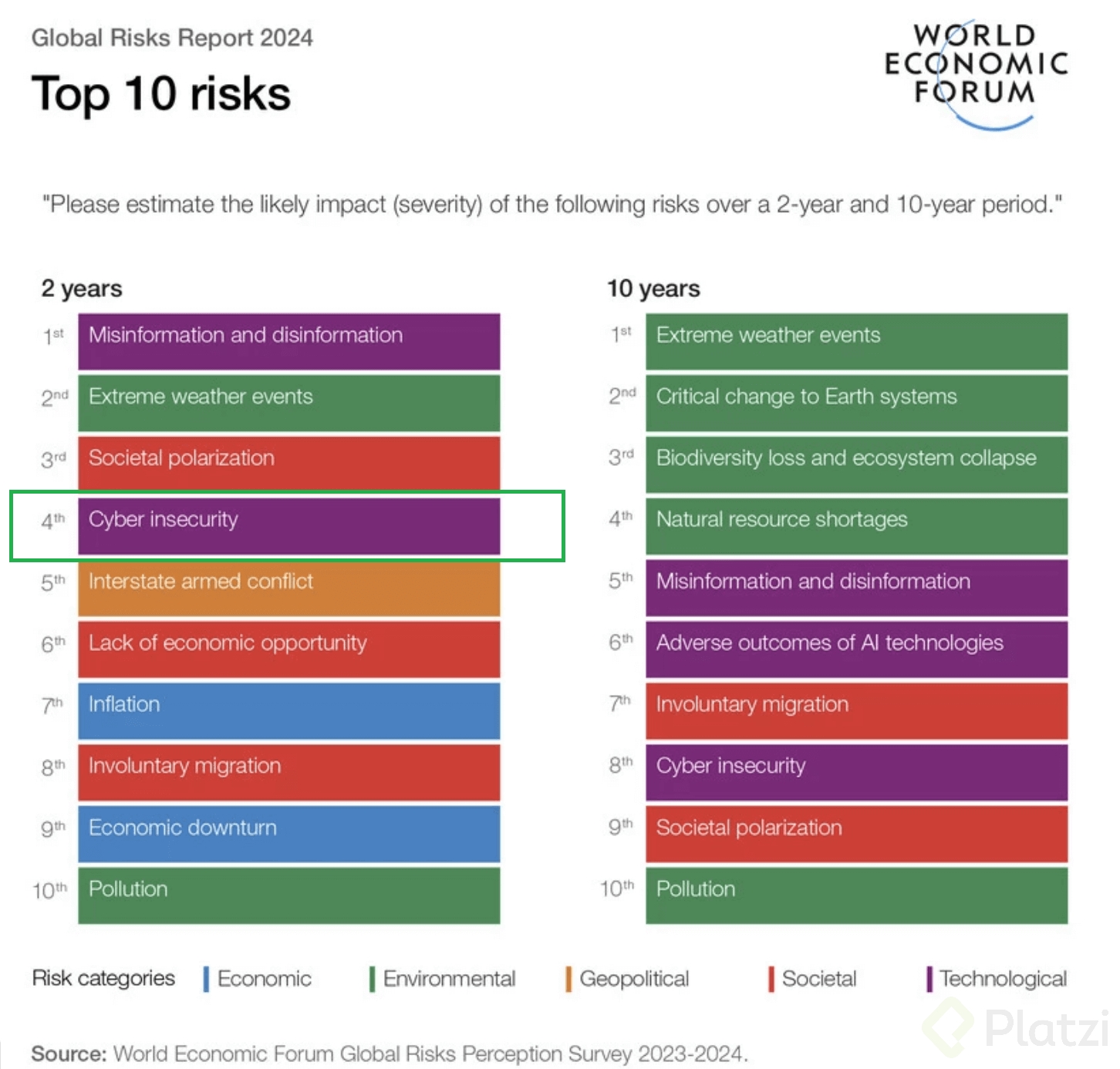

Los ciberataques ocupan el cuarto lugar entre los riesgos más probables de provocar una crisis a nivel global en los próximos 2 años, superando a los conflictos armados y la inflación - según el Informe sobre Riesgos Globales 2023-2024 del foro económico mundial.

Y no solo es una preocupación hoy, sino que es creciente, pues cada vez dependemos más de las tecnologías de la información y la comunicación (TIC) para:

Los ciberataques no solo amenazan nuestra información y seguridad informática, sino nuestro bolsillo. Tanto así que el costo promedio de una brecha de seguridad alcanzó los 4.45 millones de dólares en 2023, según el Cost of a Data Breach Report 2023 de IBM.

Proteger nuestros sistemas y datos en el ámbito digital es una tarea que nunca termina, ya que día a día surgen nuevas amenazas que ponen en riesgo nuestra seguridad cibernética.

Además, los ciberdelincuentes se vuelven cada vez más sofisticados y creativos, lo que implica que las soluciones de defensa tradicionales pueden no ser suficientes.

Por eso, es fundamental entender que la ciberseguridad es un proceso continuo y no algo que simplemente se implementa una vez.

Descubre más sobre 8 Amenazas cibernéticas que pusieron en jaque a grandes empresas.

Si queremos asegurar que estamos protegidos frente a cualquier intento de ataque o robo de información, la seguridad informática debe ser parte integral de nuestra vida.

Existen múltiples tipos de ciberseguridad y amenazas que pueden poner en peligro nuestra información y privacidad en línea. Es importante conocer estas amenazas para entender cómo enfrentarlas y prevenirlas.

Algunas de las más recurrentes son:

El phishing es una táctica empleada por ciberdelincuentes para obtener información confidencial, como contraseñas, números de tarjetas de crédito o datos personales, a través de correos electrónicos falsificados o sitios web.

Este tipo de estafas son peligrosas porque suelen parecer muy convincentes y aprovechan la confianza de los usuarios en entidades conocidas, como bancos o tiendas en línea.

Para evitar ser víctima de phishing, es importante verificar la autenticidad de los correos electrónicos y sitios web antes de proporcionar nuestros datos, y nunca hacer clic en enlaces sospechosos o desconocidos.

📝 Aprende y practica para evitar el Phishing:

🟢 En 3 minutos, aprende a identificar mensajes potencialmente inseguros

🟢 Pon a prueba qué tan vulnerable eres al phishing con este taller para identificar los elementos que indican que un correo es falso

El malware es un término general que engloba cualquier software malicioso diseñado para infiltrarse en un equipo informático sin el consentimiento del usuario.

Existen diferentes tipos de Malware. Estas amenazas vienen en diversas formas, como:

Y pueden causar pérdida de datos, daños en el sistema o robo de información.

Mantener actualizados nuestros dispositivos y programas de protección antivirus y evitar la descarga de archivos sospechosos son algunas medidas básicas para prevenir infecciones por malware.

El ransomware es un tipo específico de malware que cifra los archivos y datos del usuario, y exige un rescate económico para desbloquearlos.

Este ataque puede ser especialmente devastador para empresas o instituciones públicas, como hospitales, donde el mal uso de datos puede tener graves consecuencias.

Realizar copias de seguridad regulares de nuestra información y mantener nuestros sistemas actualizados son algunas acciones que podemos tomar para proteger nuestros equipos de ransomware.

La ingeniería social se basa en manipular a las personas para obtener información confidencial o acceso a sistemas, aprovechando la tendencia natural de confiar en otros seres humanos.

Este tipo de ataques pueden presentarse de diversas maneras, desde pretexting hasta baiting.

Pretexting: se crea una situación falsa o un pretexto para obtener información confidencial o acceso no autorizado.

Baiting: se utiliza un cebo, como un dispositivo físico o un recurso digital aparentemente valioso, para atraer y explotar la curiosidad de la víctima para lograr un acceso no autorizado o robar información.

Estas son algunos ejemplos de ingeniería social:

Para protegernos de estos ataques, es fundamental ser conscientes de la información que compartimos y ser cautelosos con las solicitudes de información personal o empresarial por parte de extraños.

🟢Si quieres saber más sobre este tema, inicia el Curso de Introducción a la Ingeniería Social: Técnicas, Ataques y Pretexting

En un ataque “Man-in-the-middle” (MITM), el ciberdelincuente se interpone entre la víctima y el servidor con el cual está intentando comunicarse.

De esta forma, se intercepta el tráfico de información y se pueden modificar o robar datos sensibles.

Utilizar conexiones seguras y cifradas, como HTTPS o VPN, y verificar la autenticidad de los certificados de seguridad de los sitios web, son medidas efectivas para protegernos de ataques MITM.

Los ataques de fuerza bruta consisten en probar múltiples combinaciones de caracteres hasta encontrar la contraseña correcta de una cuenta en línea o sistema informático, para así obtener acceso no autorizado.

Esta técnica suele ser efectiva cuando los usuarios utilizan contraseñas débiles o predecibles.

Elegir contraseñas seguras y únicas para cada servicio, usar gestores de contraseñas y habilitar la autenticación de dos factores son acciones que nos ayudarán a proteger nuestras cuentas de este tipo de ataques.

Los ataques de negación de servicio y de negación de servicio distribuido tienen como objetivo inundar un sitio web o servicio en línea con un gran volumen de tráfico.

Esto hace que se sobrepase su capacidad y que se vuelva inaccesible para los usuarios legítimos.

Mantener nuestros dispositivos actualizados y protegidos con programas antivirus y de seguridad es crucial para evitar ser parte involuntaria de ataques DDoS. Además, las empresas deben contar con sistemas de defensa y mitigación de DDoS para reducir los impactos de estos ataques.

Aprende a profundidad cómo prevenir amenazas a código o aplicaciones en la ruta de pentesting de Platzi. Allí aprenderás a hacer pruebas de penetración, para comprobar la seguridad de un sistema informático, identificar vulnerabilidades y fortalecer sus defensas.

Existen diversas técnicas y herramientas que nos ayudarán a mejorar nuestra protección en el ámbito digital y mantener nuestra información a salvo. Algunas de ellas son:

La encriptación de datos consiste en transformar información legible en un código ininteligible, utilizando un algoritmo y una clave secreta para cifrar y descifrar el contenido.

Esta técnica es ampliamente utilizada para proteger información confidencial, como mensajes, correos electrónicos, datos almacenados y transacciones financieras, tanto en dispositivos personales como empresariales.

👉🏽Utilizar aplicaciones de mensajería con cifrado de extremo a extremo y servicios de correo electrónico que ofrezcan encriptación son acciones sencillas que brindarán una capa extra de protección a nuestra información.

La autenticación de dos factores (2FA) es una medida de seguridad que requiere dos formas diferentes de identificación para acceder a una cuenta en línea o sistema informático.

Esta técnica brinda una capa adicional de protección al solicitar pruebas adicionales a la contraseña, como un código enviado por SMS o un token generado por una aplicación especializada.

👉🏽Habilitar la 2FA en nuestras cuentas en línea es una práctica altamente recomendable para protegerlas de accesos no autorizados por parte de ciberdelincuentes.

Los gestores de contraseñas son aplicaciones que almacenan y protegen todas nuestras claves de acceso, generando contraseñas seguras y únicas para cada servicio que utilizamos.

Estas herramientas nos permiten acceder a nuestras cuentas de forma segura, sin tener que memorizar o escribir nuestras contraseñas manualmente.

👉🏽Adoptar el uso de gestores de contraseñas nos ayudará a mantener nuestras cuentas protegidas con contraseñas fuertes y difíciles de adivinar o descifrar por los ciberdelincuentes.

El factor humano es esencial en cualquier estrategia de ciberseguridad, pues son las acciones de los usuarios y colaboradores las que pueden garantizar o poner en riesgo la seguridad de la información y la infraestructura tecnológica.

Por ello, es crucial que todos conozcan las buenas prácticas, técnicas y herramientas de ciberseguridad para estar preparados ante las amenazas en línea.

👉🏽Proveer acceso a cursos de ciberseguridad y realizar capacitaciones en materia de ciberseguridad, tanto a nivel personal como organizacional, es clave para fomentar una cultura de protección y responsabilidad digital.

Cuando navegamos, es fundamental hacer todo lo que esté en nuestras manos para mantenernos seguros y proteger nuestra privacidad en línea. Aquí algunos consejos:

Nuestros hábitos al navegar por la web pueden ser rastreados y utilizados por empresas publicitarias, gobiernos o ciberdelincuentes.

Para proteger nuestra privacidad en la navegación podemos usar complementos para bloquear elementos de rastreo y cookies de terceros, así como herramientas de anonimato, como el navegador Tor o redes VPN.

Cuando utilizamos servicios en línea o aplicaciones en nuestros dispositivos, es importante tener en cuenta que estos pueden acceder a nuestros datos y compartirlos con terceros.

Revisar y ajustar los permisos de las aplicaciones, así como leer y comprender las políticas de privacidad, nos permitirá utilizar dichos servicios de forma consciente y protegida.

Existen numerosas herramientas y configuraciones que podemos aplicar en nuestros dispositivos y navegadores para proteger nuestra privacidad en línea, como:

Conocer y utilizar estas opciones nos brindará más control sobre nuestra información y actividad en línea.

Las redes sociales y las plataformas de mensajería instantánea forman parte integral de nuestra vida cotidiana, y por ello es fundamental garantizar nuestra seguridad y privacidad al utilizar estas herramientas de comunicación.

Para mantenernos seguros en redes sociales, es crucial controlar la información personal que compartimos, ajustar las configuraciones de privacidad de nuestras cuentas y ser selectivos al aceptar solicitudes de amistad o seguidores.

Además, debemos asegurarnos de utilizar contraseñas seguras y no hacer clic en enlaces sospechosos o desconocidos.

Nuestras conversaciones de mensajería instantánea pueden contener información sensible o confidencial.

Asegurar nuestros chats implica utilizar aplicaciones con cifrado de extremo a extremo, como WhatsApp o Signal, comprobar la autenticidad de los contactos y no compartir enlaces o archivos desconocidos o sospechosos.

Cada plataforma de redes sociales o mensajería cuenta con opciones y configuraciones que nos permiten personalizar nuestra experiencia y proteger nuestra información.

Dedícale un tiempo a explorar la configuración de seguridad de las aplicaciones que más usas. Familiarizarnos con estas herramientas y ajustarlas a nuestras necesidades garantizará una experiencia segura en línea y un mayor control sobre nuestra privacidad.

La Internet de las cosas (IoT) es una tendencia tecnológica que se basa en la conexión de objetos cotidianos a internet, como electrodomésticos, dispositivos wearables, vehículos o sistemas de alumbrado público.

Esta creciente interconexión trae consigo retos y riesgos en materia de ciberseguridad.

Los dispositivos IoT pueden ser blancos de ataques cibernéticos, lo que puede tener consecuencias negativas para la privacidad y seguridad de los usuarios, así como problemas en la operación de los dispositivos y sistemas conectados.

A continuación, se detallan algunos riesgos:

Para contrarrestar estos riesgos, es esencial adoptar medidas de protección adecuadas y mantener nuestros dispositivos IoT actualizados, garantizando así su funcionamiento óptimo y salvaguardando nuestra información.

Proteger nuestros dispositivos IoT y disminuir los riesgos vinculados a su utilización puede lograrse con la aplicación de diversas estrategias, entre las que se incluyen:

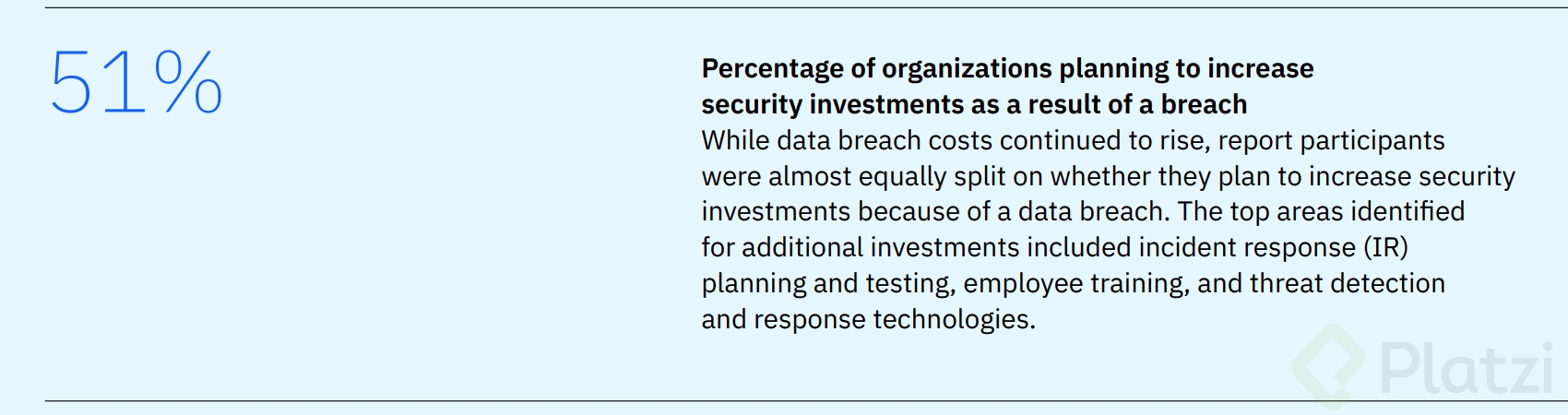

Si tienes una empresa, seguramente estás buscando invertir en tu ciberseguridad, ya sea por prevención o porque tuviste alguna mala experiencia. Y no estás solo, el 51% de las organizaciones planea incrementar sus inversiones en seguridad como resultado de experiencias previas con brechas de seguridad, según el reporte de IBM Cost of a Data Breach Report.

En el contexto laboral y empresarial, las políticas de ciberseguridad, así como la capacitación, son fundamentales para proteger la información confidencial, los sistemas y la infraestructura tecnológica de las organizaciones. Es por eso, que aquí te doy aquí algunas estrategias específicamente pensadas para proteger las empresas:

Las políticas de ciberseguridad juegan un papel crucial en la protección de la información confidencial, los sistemas y la infraestructura tecnológica de las organizaciones. En este contexto, es fundamental que las empresas lleven a cabo acciones específicas y efectivas como:

Estas políticas deben ser parte integral de la cultura corporativa y ser revisadas y actualizadas periódicamente. Esto no solo permite la protección de sus activos digitales, sino también la continuidad de sus operaciones y el mantenimiento de su reputación en el mercado.

📌Revisa nuestra guía de seguridad empresarial para conocer más sobre el tema.

En el contexto de trabajo remoto, asegurar la protección de la información y la infraestructura tecnológica es primordial. Algunas medidas para garantizar el teletrabajo seguro incluyen:

Para seguir aprendiendo sobre el tema, te recomiendo leer 6 Estrategias de ciberseguridad para proteger tu empresa en la era digital

Una política de ciberseguridad efectiva debe estar basada en un enfoque integral que considere todos los aspectos clave para proteger nuestra información y sistemas, tanto a nivel personal como empresarial. Estos son 3 componentes esenciales de una política de ciberseguridad efectiva.

Identificar y evaluar los riesgos asociados a nuestras actividades digitales es el primer paso para desarrollar una estrategia efectiva de ciberseguridad.

La gestión de riesgos implica llevar a cabo análisis periódicos de las amenazas, vulnerabilidades y posibles impactos, y tomar medidas proactivas para minimizar las posibilidades de daño o pérdida de información.

Detectar y monitorear amenazas cibernéticas de forma temprana es fundamental para prevenir y combatir ataques antes de que causen daños irreparables.

Un enfoque de detección temprana implica implementar herramientas y sistemas de monitoreo en tiempo real, como sistemas de detección de intrusión (IDS) o soluciones de análisis de tráfico de red.

Establecer protocolos de actuación en caso de incidentes de ciberseguridad nos permite responder de manera rápida y efectiva ante cualquier eventualidad.

Estos protocolos deben incluir la identificación, contención, erradicación, recuperación y aprendizaje a partir de los incidentes de seguridad.

Si eres experto en seguridad de la información en empresas, revisa el Curso de Preparación para la Certificación en la Norma ISO 27001 que te llevará a conocer e implementar esta norma para reducir los riesgos a la información de una empresa.

Ya sabes que la ciberseguridad no es una preocupación individual. Se ha convertido en una necesidad, tanto para personas como para empresas.

Además, las amenazas informáticas no son estáticas. Lo que pasó ayer es aprendizaje para ti, pero también para el ciberdelincuente.

Leer este post pudo enseñarte algo. Sin embargo, aprender sobre ciberseguridad es un trabajo constante.

Definitivamente, la protección de la ciberseguridad no es una tarea exclusiva de expertos o de las autoridades.

Cada persona tiene un rol fundamental en la lucha contra las ciberamenazas. Por eso desde Platzi te recomendamos:

Aprender sobre ciberseguridad es una tarea que nunca termina.

Revisa nuestra escuela de ciberseguridad, en la que encontrarás todo tipo de cursos como:

¡Nunca pares de aprender y comparte tu conocimiento para contribuir a un entorno digital más seguro!

Pin-Up Casino https://pin-up-online.cl se destaca por su seguridad y variedad de juegos. Con un sistema de bonificaciones original y una aplicación móvil para Android, ofrece una experiencia completa. Aunque el proceso de verificación puede ser estricto, la calidad del soporte al cliente y la aceptación de criptomonedas como método de pago son puntos fuertes. Es una opción sólida para los entusiastas de los juegos en línea.