En la era digital, la ciberseguridad empresarial es una necesidad urgente que puede impedir el robo de datos sensibles y daños a la reputación de una compañía. Cuando las medidas no se toman a tiempo, las organizaciones pueden perder hasta 155.000 dólares debido a ciberataques, según el informe de la CEPAL.

Si eres responsable de mantener la confidencialidad de los datos y sistemas de tu empresa, toma en cuenta estas 6 estrategias para manejar los riesgos de ciberseguridad con el fin de mitigar cualquier amenaza.

Es importante reconocer que los riesgos pueden surgir tanto desde adentro como desde fuera de la organización, por ello, las estrategias deben ser pensadas tanto en el manejo de herramientas como en la capacitación de tu personal.

Profundizaremos en cada estrategia y en las acciones que puedes implementar para reducir riesgos.

Una evaluación de riesgos puede ayudarte a identificar y abordar las vulnerabilidades de seguridad que pueden ser explotadas por los atacantes. Al realizar este tipo de evaluaciones puedes descubrir, por ejemplo, que las contraseñas son débiles y fáciles de adivinar.

Además, es valioso para mejorar la confianza de los clientes, socios y reguladores, ya que la empresa está tomando medidas para proteger sus datos.

Las evaluaciones de riesgos de ciberseguridad se basan en los siguientes pasos:

Idealmente, debes evaluar tus riesgos al menos una vez al año, y con mayor frecuencia si experimentas cambios significativos en tu infraestructura o negocio. Las organizaciones que están expuestas a un mayor riesgo, como las que manejan datos sensibles o que operan en industrias reguladas, pueden necesitar evaluaciones más frecuentes.

El Foro Económico Mundial asegura que el 95% de las violaciones de la ciberseguridad se atribuyen a errores humanos. Este fue el caso de los casinos de MGM en Las Vegas, donde, durante una llamada telefónica de 10 minutos a un empleado, los ciberdelincuentes lograron acceder a los sistemas de la empresa, ocasionando pérdidas de más de 100 millones de dólares.

La formación en ciberseguridad es importante porque ayuda a las personas a comprender los riesgos y cómo protegerse de ellos. Puedes implementar talleres para enseñar conocimientos básicos como el uso de contraseñas seguras, la identificación de estafas de phishing o cómo se rastrea una identidad digital en línea.

Cuando ejecutas una adecuada capacitación puedes ayudar a las personas a:

¿En qué debe centrarse la formación en ciberseguridad? Este es un ejemplo de temas que puedes tratar:

En Platzi encuentras el Taller de Ciberseguridad Para Prevenir Ataques Informáticos, uno de los diferentes cursos de capacitación que pueden ayudar a los colaboradores a entender y prevenir los riesgos de ciberseguridad.

Crea políticas que protejan a los sistemas, datos y empleados de tu empresa contra ataques o amenazas de ciberseguridad. Estas se tratan sencillamente del conjunto de reglas y procedimientos que debe cumplir cada colaborador con el fin de proteger los activos más valiosos de tu organización.

Las políticas de seguridad deben ser claras, concisas y fáciles de entender. Comunicarlas en un lenguaje sencillo hará que todas las personas puedan cumplirlas. Así es como la Unión Europea (UE), a través de una estrategia de ciberseguridad, protege a sus ciudadanos contra las ciberamenazas.

¿Qué politícas podrías implementar? Estos son algunos ejemplos:

Documenta tus políticas de seguridad y asegura con tu equipo de TI un espacio donde se puedan compartir. Por ejemplo, existen sistemas de gestión de documentos en la nube como Notion, donde podrás controlar y actualizar cada que lo necesites.

Si tu equipo no maneja esta herramienta, te recomendamos tomar el Curso de Notion de Platzi.

¿Sabías que tan solo el 38% de las organizaciones mundiales afirman estar preparadas para hacer frente a un ciberataque sofisticado? El caso de Costa Rica nos recuerda la importancia de de la ciberseguridad.

En 2022, el Ministerio de Hacienda fue víctima de una grave brecha de seguridad provocada por el grupo de hackers rusos Conti. Este colectivo extrajo datos masivos, encriptó sistemas cruciales y exigió 10 millones de dólares para liberar la información y evitar su divulgación.

Implementar controles de seguridad te ayudará a prevenir, detectar y responder a estos incidentes. Toma en cuenta que existen 3 tipos de controles que puedes implementar:

En Platzi, te recomendamos que implementes de 1 a 2 controles por cada tipo. Veamos cuáles son los más comunes puedes adoptar:

Otros que puedes implementar son la filosofía de zero trust y el principio de mínimo privilegio (PoLP). Ambas prácticas ayudan a mantener segura la información importante de la empresa, limitando las oportunidades de que personas no autorizadas accedan a datos o sistemas que no deberían, reduciendo así el riesgo de incidentes de seguridad.

Transforma tu información sensible en un código ilegible para los ojos no autorizados. La encriptación consiste en codificar la información de tal manera que solo pueda ser leída por quienes tienen la clave de descifrado.

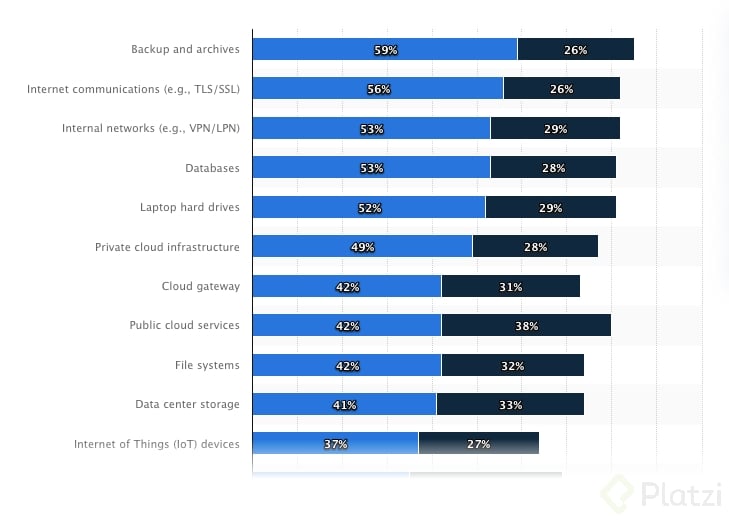

De acuerdo a Statista, en 2021 casi el 60% de encuestados indicó que el cifrado se empleaba ampliamente en las copias de seguridad y los archivos de su empresa. Otros usos incluían:

Fuente: Statista

Mediante la encriptación se protegen datos confidenciales de tu organización, como datos de clientes, datos financieros y datos de propiedad intelectual.

Puedes utilizar la encriptación de datos en diferentes escenarios, como:

Tú y tu equipo pueden profundizar sus conocimientos en seguridad tomando el Curso de Ciberseguridad y Privacidad para Empresas de Platzi.

También conocido como PRI, se trata de un plan de respuesta prediseñado para estar preparados ante un evento de violación de seguridad. Este contiene los pasos de acción claros que detallan cómo responderá toda la empresa si ocurriera algo.

El PRI debe incluir los siguientes elementos:

Según el informe de de Getastra, 50% de las pequeñas empresas tardaron más de 24 horas en recuperarse de un ataque, por lo que un PRI es una medida que puede ayudarte a enfrentarte con inteligencia ante una situación de vulnerabilidad.

Por ejemplo, en diciembre de 2023, el equipo de la Jurisdicción Especial para la Paz (JEP) de Colombia, tomó medidas tecnológicas para protegerse del hackeo a su cuenta de usuario institucional de YouTube. Se informó del ataque por medios oficiales y se evaluó la magnitud del incidente tomando en cuenta su PRI.

Para mejorar tu ciberseguridad, no basta con implementar estas estrategias una vez y olvidarte de ellas. Debes mantenerte actualizado, seguir las últimas tendencias en ataques y soluciones, y adaptar tus defensas para estar siempre un paso adelante del enemigo invisible. Revisa nuestra escuela de ciberseguridad para ver toda nuestra oferta educativa sobre el tema.

Además, en Platzi for Business encuentras capacitación para tu personal en temas como:

Cuando formas a tu talento proteges a tu organización de amenazas cibernéticas y, a la vez, aseguras que las personas más capacitadas creen las soluciones efectivas para alcanzar los objetivos empresariales.

Contáctanos en Platzi for Business y descubre cómo seremos tu aliado en capacitación de personal.

Lucky Jet opera bajo una licencia de juego válida otorgada por una autoridad reguladora acreditada, lo que garantiza que cumple con estándares y regulaciones estrictos para un juego justo y responsable, lucky jet descargar. Esta supervisión regulatoria infunde confianza entre los jugadores, garantizando un entorno de juego seguro.