Tu sitio web no está libre de ser vulnerable a ataques malintencionados. En el mundo, todos los días hay incidentes de ciberseguridad, ya sea porque eres el objetivo o porque caíste en un ataque aleatorio automatizado para buscar fallas de seguridad, sin importar que tengas un sitio de e-commerce o un sitio web para una pequeña empresa, existe el riesgo de un posible ataque.

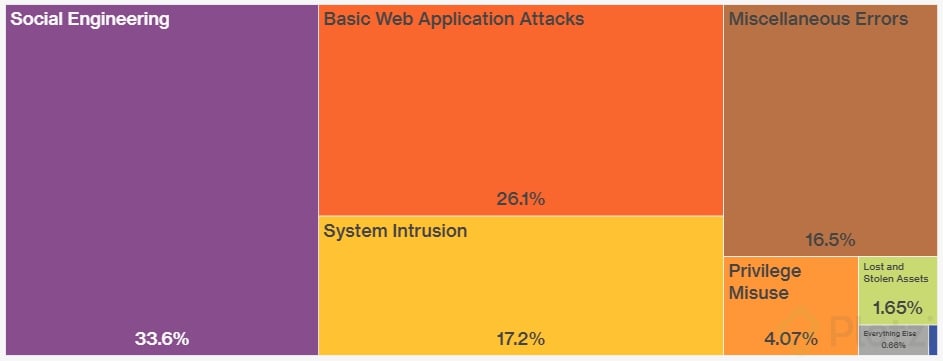

Según el reporte de violación de datos de verizon el 85% de las fugas están relacionadas con un elemento humano, ya sea por una mala configuración o por que hay un phishing de por medio. Por eso es importante saber a que te enfrentas y cuáles son los ataques más comunes.

Aunque estos en su mayoría son específicos a la tecnología puedes proteger tu sitio para mitigar el riesgo.

Patrones para categorizar los incidentes de seguridad y las violaciones de datos que comparten características similares - Verizon

Ahora vamos a revisar los 5 ataques web más comunes (Basic web application attacks) según las categorías del proyecto OWASP Top 10 (The Open Web Application Security Project) y como puedes mitigar el riesgo.

Es un tipo de vulnerabilidad de los sitios web que permite que los atacantes inyecten secuencias de comandos maliciosos por medio de secuencias de comandos en sitios cruzados. Los hackers pueden redirigir a otro sitio a los usuarios para robar información mediante phishing o hacer que se descargue algún malware que se ejecute en el sistema.

Como proteges tu sitio web ante XSS:

Cómo te proteges como usuario:

Este ataque se basa en la inyección de código en el sitio con el fin de generar una fuga de información, el más popular es el de tipo SQL ya que ataca directamente a las bases de datos con información sensible. Cuando se ejecuta, el atacante inserta un fragmento de código que revela datos ocultos y entradas del usuario, permite la modificación de datos y, en general, compromete la aplicación.

Como proteges tu sitio web ante ataques de inyección

An example of a get request for the CNN website Source

Este tipo de vulnerabilidad no es tan común como el XSS y las inyecciones de código, pero sigue siendo una amenaza considerable para cualquier aplicación web. Los ataques al directorio o al Path (/) tienen como objetivo la carpeta raíz web para acceder a archivos o directorios no autorizados fuera de la carpeta de destino.

Un hacker intenta inyectar patrones de movimiento dentro del directorio del servidor para ascender en la jerarquía, en caso de ser exitoso puede comprometer el acceso al sitio, los archivos de configuración, las bases de datos y otros sitios web y archivos en el mismo servidor físico.

Cómo proteges tu sitio web ante Path Traversal:

Un ataque de denegación de servicio es cuando un atacante envía una enorme cantidad de tráfico a un sitio web en un intento de sobrecargar el servidor para interrumpir e incluso tumbar el servicio. Estos los hay de dos tipos simétricos y asimétricos, la diferencia es la cantidad de recursos que se utilizan para ejecutarlos. De este tipo de ataque no hay fuga de información y lo único que buscan es afectar la reputación del servicio.

Cómo proteges tu sitio web ante DDoS:

Los ataques de Fuerza bruta son el pan de cada día de los atacantes, ya que esta técnica es muy simple de automatizar por medio de diccionarios y es la que mayor fuga de información sensible genera cuando funciona, pero la buena noticia es que también es muy simple de mitigar del lado del servidor y de los usuarios.

Este ataque no es mas que una combinación de usuarios y contraseñas donde el atacante intenta adivinar credenciales correctas, un trabajo de paciencia pero con los recursos adecuados el tiempo puede ser menor.

Como proteges tu sitio web ante un ataque de fuerza bruta

Ataques en los sitios web hay muchos y se pueden presentar de diversas formas, es por eso que debemos estar conscientes de ellos y mitigarlos en su mayoría.

Aun así, nunca podremos estar 100% seguros ya que todos los días reportan vulnerabilidades de día cero que afecta muchos sistemas y muchas veces estos ataques son exitosos porque descubren componentes desactualizados con vulnerabilidades conocidas que permiten tomar control de la información.

No olvides que en Platzi tenemos toda una escuela de ciberseguridad🔐 donde puedes aprender más sobre este tipo de ataques.

Wow, no sabia que la ingeniería social representaba mas de un tercio del total de causas de fugas de datos. Es un numero impresionante y alarmante a la vez, hay que ser precavido en ese sentido.

Los consejos que das de como protegerse como usuario es información muy valiosa que todos deberíamos tener en cuenta.

Muchas gracias Paula!!!

En los cursos de platzi mencionan esta frase que me parece maravillosa

"una cadena es tan fuerte como su eslabón más debil"El factor humando en los ataques más famosos y costosos de la historia siempre juega un papel importante.

Pronto sacare un blog con mas datos sobre Phishing

Bastante interesante ver como se las arreglan para hacer sus fechorías

De las principales fallas que he visto es la de no especificar el tipo de dato a recibir en los campos de los formularios y peor aun con aquellos que te permiten adjuntar archivos, muy buenos tips ❤️

Y lo mejor es que son tips muy fáciles de implementar.

Excelente info.

Bien interesantes informaciones

muy interesante , gracias por el post

Te falto ocultar la versión de cms y librerías que se usen, ya que pueden usar las vulnerabilidades reportadas en los foros de las comunidades correspondientes.

Supongo que aunque es una de las principales preocupaciones de un desarrollador (o debería) y tiene organizaciones enteras dedicadas a esto (como la CVE), no es lo suficientemente dañino ni común como este top 5 que mencionan

Pues estaría dentro del punto 1 y 2, como una medida de seguridad.

La fuga de información en headers y cookies es el pan de cada día, perfecto para empezar la fase de reconocimiento.

Lo tenia en la lista y lo olvide gracias por recordármelo va justo en el 1, el 2 y el 4

También los propios lenguajes hay que actualizar, como es el caso que algunos usan PHp 5.6.

Alguien me quiera hacer su beneficiario para pagar mitad mitad? estoy llevando unos cursos, y ya no cuento con el dinero para renovar mi plan de expert +, podriamos pagar mitad mitad quiza, me manda un mensaje al interno, gracias.

Wow, que interesante para tenerlo en cuenrta.

Wow, que interesante para tenerlo en cuenrta.

Excelente info

GENIAL

INTERESANTE

Gracias

En el 4 donde dice utilizar un balanceador de carga y tener recursos escalables a tu disposición en momentos importantes, debes identificar el trafico si es real, por que si lo dejas que el balanceador haga su chamba te va a salir una buena factura de servidores, no lo veo como una solución.

Es una solución en momentos críticos y siempre como Plan B si lo tienes monitoreado y con buenas reglas puedes evitar la factura costosa, pero tienes razón el riesgo existe

Excelente articulo Paula, gracias por la información. Sin duda hay que continuar trabajando con mejorar la cultura en seguridad informática para reducir la brecha de los ataques de Ingeniería Social.

Excelente aporte, te felicito.

Es importante que tú información tenga mucho alcance para la protección y el buen uso de los servicios web que a diario utilizamos.

De mi parte conocía los tipos de ataques pero poco sabía de las implementaciones para mitigarlos, gracias a ti he aprendido algo y poder retransmitirlo con confianza.

¡¡Gracias por la información!! 💚